Microsoft Office’teki hatalardan veya açıklardan yararlanan yazılımlar 2018’in ilk çeyreğindeki siber sorunlar arasına katıldı.

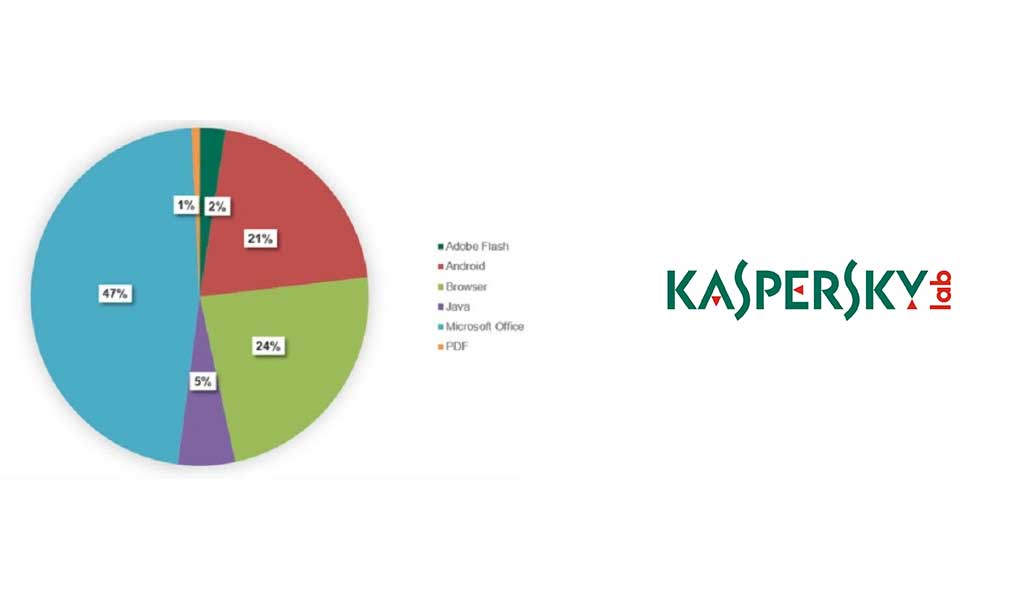

Zararlı Office belgeleriyle saldırıya uğrayan kullanıcıların sayısı 2017’nin ilk çeyreğine göre dört kat arttı. Yalnızca üç ay içinde, açıklardan yararlanılan saldırıların oranı yaklaşık %50’ye ulaştı. Bu oran, Microsoft Office açıklarının 2017 genelindeki oranının iki katı. Kaspersky Lab’in 1. çeyrek BT tehditleri gelişim raporunun en çok öne çıkan sonucu bunlar oldu.

Açıklardan yararlanılan saldırılar, kullanıcıyla ek etkileşim gerektirmemesi ve tehlikeli kodları gizlice bulaştırması nedeniyle çok güçlü oluyor. Hem gelir elde etmek isteyen siber suçlular hem de zararlı amaçlar güden devlet destekli gelişmiş gruplar bu yöntemi sıklıkla kullanıyor.

2018’in ilk çeyreği, bu yöntemle popüler Microsoft Office yazılımlarını hedef alan çok sayıda saldırıya sahne oldu. Kaspersky Lab uzmanlarına göre bu durum çok daha uzun süren bir eğilimin zirve noktası. 2017-2018 döneminde Microsoft Office yazılımı için en az on adet açık belirlenirken, aynı dönemde Adobe Flash Player için yalnızca iki adet sıfır-gün açığı belirlendi.

Adobe ve Microsoft’un Flash Player’dan yararlanmayı zorlaştırma çalışmaları sonucunda, saldırılarda kullanılan açıkların dağılımında Adobe Flash’ın oranı beklendiği şekilde düşüyor (ilk çeyrekte %3’ten bir miktar az).

Siber suçlular bir açık bulur bulmaz o açıktan faydalanmanın yollarını hazırlıyor. Saldırı yöntemi olarak hedefli kimlik avını sıklıkla kullanan suçlular, kullanıcıları ve şirketleri zararlı eklere sahip e-postalarla zayıflatıyor. Bu tür hedefli kimlik avı yöntemleri gelişmiş hedefli saldırılarda genellikle dikkat çekmeyecek şekilde kullanılıyor. Yalnızca son altı ayda bunun birçok örneğine rastlandı.

Örneğin, 2017 sonbaharında Kaspersky Lab’in gelişmiş açık koruma sistemleri müşterilerimize karşı kullanılan yeni bir Adobe Flash sıfır-gün açığını tespit etti. Açıktan yararlanan yazılım bir Microsoft Office belgesiyle dağıtılıyordu ve FinSpy adlı zararlı yazılımın en son sürümünü taşıyordu. Yapılan analizler sonucunda araştırmacılar bu saldırının ‘BlackOasis’ adlı gelişmiş tehdit grubuyla bağlantılı olduğunu belirledi. Aynı ay içinde Kaspersky Lab uzmanları, Microsoft Office’in tüm sürümlerine hedefli saldırılar düzenlemek için kullanılan kritik bir sıfır-gün açığı olan СVE-2017-11826 hakkında detaylı bir analiz yayınladı. Bu açık, Office Open XML derleyicisindeki СVE-2017-11826’dan faydalanan DOCX belgesine sahip bir RFT belgesi ile kullanılıyor. Sonunda birkaç gün önce, Internet Explorer sıfır-gün açığı CVE-2018-8174 hakkında bilgiler yayınlandı. Açık aynı zamanda hedefli saldırılarda da kullanıldı.

Kaspersky Lab Güvenlik Uzmanı Alexander Liskin, “İlk çeyrekteki tehdit alanı, en büyük siber tehlikelerden birinin yama yönetimine dikkat edilmemesi olduğunu bize yeniden gösterdi. Markalar açıklar için yamalar yayınlasa da kullanıcılar genellikle ürünlerini zamanında güncelleyemiyor.Bu da, açıklar siber suçlu topluluklarında yayılır yayılmaz çok sayıda gizli ve etkili saldırının düzenlenmesine neden oluyor.” dedi.

2018 1. çeyrek raporunda yer alan diğer çevrim içi tehdit istatistikleri şunlar:

- Kaspersky Lab çözümleri, kaynakları dünya genelinde 194 ülkede yer alan 796.806.112 zararlı saldırıyı tespit edip engelledi.

- İnternet antivirüs bileşenleri 282.807.433 adet benzersiz URL’nin zararlı olduğunu tanımladı.

- 204.448 kullanıcının bilgisayarına, banka hesaplarına internet üzerinden erişerek hırsızlık yapma amacı taşıyan zararlı yazılım bulaştırılmaya çalışıldı.

- Kaspersky Lab’in dosya antivirüs çözümü toplamda 187.597.494 adet benzersiz zararlı ve potansiyel olarak istenmeyen nesne tespit etti.

- Kaspersky Lab mobil güvenlik ürünleri ise şunları tespit etti:

- 1,322,578 adet zararlı kurulum paketi.

- 18,912 mobil bankacılık Truva Atı (kurulum paketi).

Zararlı yazılım bulaşması riskini azaltmak için kullanıcılara şunlar tavsiye ediliyor:

- Bilgisayarınızdaki yazılımları güncel tutun ve varsa otomatik güncelleme özelliğini etkinleştirin.

- Mümkünse açık sorunlarına sorumlu yaklaşım sergileyen bir yazılım markasını tercih edin. Yazılım markasının hata tespit ödüllendirme programı olup olmadığını kontrol edin.

- Automatic Exploit Prevention gibi açıklara karşı koruma için özel işlevlere sahip sağlam güvenlik çözümleri kullanın.

- Olası zararlı yazılım bulaşmalarına karşı sisteminizi düzenli olarak tarayın ve tüm yazılımlarınızın güncel olduğundan emin olun.