BT Direktörü Hakan Kantaş, Fintechtime Mart 2023 sayısı için yazdı “Siber Güvenlik Risk Değerlendirmesi Nasıl Yapılır?”.

Internet bağlantılı sistemler, kullanıcılar, network ve ilişkili diğer yapıların tümünü, yeni teknolojilerle gelen uygulamalar, süreçler, hizmetler ve durmaksızın gündeme gelen yeni regülasyonlarla korumaya çalışıyoruz ve buna Siber Güvenlik diyoruz. Birbiriyle bağlantılı bu kadar yapının taşıdığı riskin muhakkak analiz edilmesi gerekiyor, Siber Güvenlik yapısının risk değerlendirmesi de işte bu noktada gündeme geliyor.

Dijital Dönüşüm son yılların en önde gelen, en popüler konularının başında geliyor. Özellikle ülkemiz gibi yeniliğe açık, en yeni teknolojileri hızla uyarlamayı ve kullanmayı çok seven bir toplumda bu popülerlik daha da artıyor. Her gün yeni bir kurumun Dijital Dönüşüm sürecini başlattığını duyuyoruz. Bu çok güzel haber beraberinde, yeni ve hiç bilinmeyen teknolojik riskleri de taşıyor elbette. Yeni teknolojilerin, yeniliklerle birlikte getirdiği riskleri kontrol altında tutmak ve kurumların en değerli varlıklarını, bilgiyi çalınmaktan, sızdırılmaktan korumak artık dijital dönüşüm kadar popüler bir konu haline gelmiş durumda. Geçmişi daha eskilere dayansa da Siber Güvenliğin de son dönemde bu kadar gündeme gelmesinin sebeplerinden biri, yeni teknolojilerle gelen yeni riskler ve güvenlik açıkları.

Internet bağlantılı sistemler, kullanıcılar, network ve ilişkili diğer yapıların tümünü, yeni teknolojilerle gelen uygulamalar, süreçler, hizmetler ve durmaksızın gündeme gelen yeni regülasyonlarla korumaya çalışıyoruz ve buna Siber Güvenlik diyoruz. Birbiriyle bağlantılı bu kadar yapının taşıdığı riskin muhakkak analiz edilmesi gerekiyor, Siber Güvenlik yapısının risk değerlendirmesi de işte bu noktada gündeme geliyor.

Ülkemizin en büyük bankalarından birinde ilk BT Risk Yönetimi Metodolojisini kuran ve hayata geçiren ekibin yöneticisi olarak, Risk Yönetiminin, Siber Güvenlik için temel yapı taşlarından biri olduğunu söylemek isterim. İlk bakışta doğrudan bir ilişki göremeyebilirsiniz ya da neden böyle bir çalışmaya ihtiyaç olduğunu anlayamayabilirsiniz ancak aşağıda detaylarıyla anlatılan yöntem ve uygulamaların Fraud’un engellenmesi açısından ne kadar fark yaracağını, yazıyı okudukça siz de göreceksiniz. Burada Riski kullanmaktaki temel amaç, risk değerlendirmesi yapılan kavram üzerindeki neyin riskli olduğunu, nerede riskler olduğunu bilmeden onunla ilgili bir aksiyon ve tedbir alınamayacağını ortaya çıkarmak. Yani bilinmeyen potansiyel açıkları olay yaşanmadan önce tespit etmek. Yaşanmış bir sorun var ise nerede açık olduğunu, nerede risk olduğunu biliriz. Peki ya hiçbir sorun yok gibiyse ya da var ama görünmüyor ancak potansiyel açıklar, boşluklar, ihmaller içeriyorsa… Bunu anlamanın iki yolundan birisi o konuda sorun yaşandığında bunu görmek, diğeri ise o alanda bir Risk Değerlendirme çalışması yaparak olay öncesi tespit etmektir.

Siber Güvenlik alanında bir sürü uzman çalıştıran, bu konudaki en iyi ürünleri alan ve kuran bir kurumdan daha fazla ne beklenebilir ki. En yeni, en son ürünler, bırakın network ve sistemleri taramayı siz klavyede yazarken bile her şeyi anlık olarak izleyen uygulamalar, rutin sızma testleri derken güvenlik uygulamaları zaten fazlasıyla hayatımızın içinde. Tüm bu uygulama ve operasyonlarla potansiyel açıklar tespit edilip hemen tedbirler alınıyor ve herhangi bir olay yaşanmadan önce açıklar kapatılıyor. Çalışan personelin bu konulardaki farkındalığını arttırmak için eğitimler, çalışmalar düzenleniyor ve benzeri daha bir sürü çalışma durmaksızın sürdürülüyor. Çok doğru, kurumlar ellerinden geleni yapıyorlar ama Hacker’lar da boş durmuyor ne yazık ki. Hacker’lar genellikle alınan tedbirlerden bir adım önde oluyor ya da kısa zamanda öne geçiyorlar.

Yukarıda da ifade ettiğim gibi bir alandaki eksikler, sorunlar, açıklar bir yere kadar güvenlik ürünleriyle ortaya çıkarılabilir. Ancak ön kapıya 5. Kilit’i asmaya çalışırken ya pencere açıksa! Pencerenin açık olduğunu ön kapıya odaklanarak anlayamayız. İşte burada Risk Değerlendirmesi gündeme geliyor. Eğer risk değerlendirmesini Fraud odaklı olarak yaparsanız odaklandığınız alanların da dışında daha kapsamlı olarak potansiyel açıkları ve riskleri de tespit edebilirsiniz.

Siber güvelik araçları soruna, konuya odaklı olarak çalıştıkları için derinlemesine tespit ve kontroller yapabilirler. Bununla birlikte farklı alanlarda daha geniş kapsamdaki riskleri ve potansiyel sorunları tespit etmek istiyorsak Risk Analiz araçlarını göz önüne almakta fayda olacaktır. Böylece olası Fraud’lar öncesinde, görmediğimiz, atladığımız alanlardaki açıkları da tespit edip, kontrollerini oluşturmak ve tedbirleri olay öncesi almak mümkün olacaktır.

Peki, Siber Güvenlik Risk Değerlendirmesini neden yapalım derseniz. Bu çalışmanın sağlayacağı çok sayıda faydadan bir kaçını şöyle sıralayabiliriz. Yapılacak kapsamlı analiz ile organizasyondaki açıkları ve hangi alanların gelişmeye açık olduğunu anlamak mümkün olacak. Regülasyonla ilgili uyumsuzluklar varsa onlar da bu analiz sırasında ortaya çıkacak ve uyum sağlamak adına çalışmalara başlanabilecek. Olası açıklar ve sorunlar bu risk analizi ile ortaya çıkarılabileceği için alınacak tedbirlerle uzun vadede maliyet kazancı sağlayacak. Bir rutin haline getirilen bu çalışma uzun vadede hem olası açıkları, tehditleri ortaya çıkaracak hem de aynı zamanda bir sonraki çalışma için bir temel oluşturacağından gelecekte yapılacak değerlendirmelerin daha olgun sürdürülmesini sağlayacak. Olası veri kayıp ve sızıntıları, tespit edilerek büyük mali ve repütasyon kayıpları gerçekleşmeden engellenebilecek.

ISO 27001’i eminim herkes biliyordur, çok popüler, çok yaygın olan ve kullanılan Bilgi Güvenliği standardıdır. ISO 27005’i ise duyan var mıdır bilemiyorum ama varsa bile eminim çok az kişi biliyordur. Bu tür ISO 27005, ISO 27031 gibi özel amaçlı standartlar nedense pek az takip edilir ve bilinir. İşte ISO 27005:2022 de bunlardan biri. Bu standart, “Bilgi Güvenliği Risk Yönetimi” olarak adlandırılıyor. ISO 27005:2022, tarih uzantısından da hemen fark edebileceğiniz gibi 2018 yılından sonra hemen geçtiğimiz sene Cybersecurity’i de kapsayacak şekilde güncellendi ve genişletildi. Bu standardı satın alarak Bilgi Güvenliği Risk Yönetimi konusunda daha detaylı bilgiyi oradan edinebilirsiniz. Ancak ben aşağıda daha pratik olarak kullanabileceğiniz bir metodolojiyi aktaracağım.

Şimdi Siber Güvenlik Risk çalışmasını nasıl yapacağımızı daha detaylı olarak ele alalım. Bu çalışma aslında aşağıda yer alan her bir başlık için daha da detaylandırılarak çok daha detaylandırılabilir. Bununla birlikte bu yazıdaki amacımız genel yapıyı aktarmak olduğundan siber güvenlik tehditlerinden başlayarak tümünü daha özet ve kolay anlaşılır olacak şekilde ele alacağız. Öncelikle bizi bekleyen siber güvenlik tehditlerinin neler olduğuna göz atalım. Aslında bazı kaynaklarda 21 adet’e kadar farklı türde tehditler listelenebiliyor. Ancak burada en çok yaygın olanları ele alarak süreci inceleyeceğiz. İsteyenler bu maddeleri yukarıda aktardığım gibi 21 ve hatta daha fazla sayıya kadar arttırabilirler. Ancak belirli türdeki riskler aynı olacağı için bu kadar alt kırılıma inmenin de çok anlamlı olduğu söylenemez. Yine de karar sizin.

- Kimlik Avı (Phishing)

- Fidye yazılımı (Ransomware)

- Kötü amaçlı yazılım (Malware)

- Sosyal mühendislik (Social Engineering)

- DOS/DDOS Saldırıları (DOS/DDOS Attack)

Birinci Adım: Kritik bilgi varlıklarının değer tespiti ve kataloglaması.

Her kurumun kritik bilgi varlığının tümüyle kendisi tarafından belirlenmesi gerekir. Aslına bakarsanız tüm varlıkların çıkarılıp çok kritik, kritik, önemli, önemsiz gibi bunların sınıflandırdıkları bir kataloğunun olması birinci adım olarak ele alınması gereken en kritik çalışma ve temel yapı taşıdır. Elbette ilk aşamada tüm varlıklardan oluşan bir katalog hazırlamak kolay bir iş değildir. Bundan dolayı kurum kaynakları da göz önüne alınarak, bu adımda bir kapsam belirlenerek çalışmaya başlanması daha uygulanabilir bir süreç olacaktır. Aksi taktirde kapsamı çok geniş tutmak bitmeyen bir envantere ulaşmaya çalışırken hedeften şaşmanıza sebep olabilir. Belirlenen kapsama göre, bir kısmı aşağıda listelenen başlıkların yanında, eğer kullanıyorsanız Software-as-a-Service (SaaS), Platform-as-a-Service (PaaS), and Infrastructure-as-a-Service (IaaS) gibi Bulut çözümleri de bu değerlendirmeye dahil edilebilir.

- Bilgi Güvenliği Politikaları

- Bilgi Teknolojisi Mimarisi

- Son kullanıcılar

- Destek personeli

- Bilgi akışını gösteren mimariler

- Teknik ve fiziksel kontrol listeleri

- Kritiklik bilgileri

- Veri

- Yazılım

- Donanım

Belirlediğimiz kapsama göre varlıkların çıkarılmasını tamamladıktan sonra aşağıdaki örnek soruları sorarak o varlıkların kritikliğini belirleyebiliriz. Bu soruları tabii ki çalıştığınız alan, risk çalışmasının ne kadar detaylı yapılmasının hedeflendiği, varlık listesinin kapsamı ve çeşitliliği gibi konular kapsamında detaylandırabilirsiniz.

- Bu bilgiyi kaybedersem regülasyon açısından ya da hukuksal anlamda beni etkileyen bir olay yaşar mıyım?

- Bu verinin kaybı kurumumu maddi anlamda etkiler mi?

- Bu veri olmadan kurum yaşayabilir, işler yapılabilir, operasyon sürdürülebilir mi?

- Bu bilgi rakibim için ne kadar kritik?

- Veri kaybı açısından en riskli süreçler ve yapılar hangileri?

İkinci Adım: Güvenlik açıkları ve siber tehditlerin tespiti

Risk analizinin en kritik noktalarından biri de olası tehdit ve zayıflıkları, en geniş bakış açısıyla, hiçbir şeyi gözden kaçırmadan tespit edebilmek. Güvenlik açığına sebep olabilecek tehditleri belirlemek ve bunların hangi güvenlik açığına kaynak teşkil ettiklerini belirlemek ikinci adımda ortaya çıkarmamız gereken envanteri oluşturacak. Bu noktada aklımıza hemen bilgi sızdırma amaçlı yazılımlar ve hacker’lar gelecek. Ancak onların yanında akla gelmeyen çok sayıda tehditler var. Aşağıdaki maddeler arasında yer alan mesela doğal felaketleri görünce “ama bu siber saldırı” değil diyebilirsiniz. Buradaki kasıt, doğal bir felaket sonrasında sistemlerin olası siber saldırıya açık hale gelip gelmedikleri. Konuya bu bakış açısıyla bakmanız önemli.

Bunlardan hemen bir kaçını sıralayalım:

- İnsan Hatası: Kurumunuzdaki personel siber saldırılar ve türlerine karşı bilgilendirildi mi? Eğer yanlış bir linke tıklanacak olursa anında veri kaybına sebep olmayacak şekilde gerek BT insan kaynağı ve gerekse ilgili yazılımlarla tedbirler alındı mı?

- Sistem Hataları: En önemli verilerinizi tutan ve işleyen sistemlerin düzenli kontrol ve bakımları yapılıyor mu, bunlar aktif takip ediliyor mu?

- Doğa kaynaklı felaketler: Deprem, fırtına, su baskını, yangın gibi felaketler kritik verilerinizi tutan yapıları ve sistemleri ne kadar etkileyebilir? Böyle bir felaket sonucunda sadece insanların değil bu verileri tutan donanım ve sistemlerin de etkilenebileceği ve tümüyle yok olabileceği unutulmamalı bu amaçla gerekli tedbirleri düşünülmelidir.

- Yetkisiz Erişim: Kuruma yapılan siber saldırılardan birinin başarıya ulaşması sebebiyle veriye yetkisiz erişim söz konusu olabilir.

- Yetkinin kötü amaçla kullanılması: Yetki verdiğiniz kullanıcıların verileri farklı amaçlarla kullanması ya da kötü amaçla kurum dışına çıkarması riski unutulmamalıdır.

Üçüncü Adım: Risk Analizi

İşte en baştan beri gelmeye çalıştığımız nokta burası. Yani siber güvenlik risk analizinin yapıldığı aşama burası.

İlk iki adımda topladığımız bilgi ve envanterin risk değerlendirmesi, yani bahsedilen olayların olma ihtimali ve etkisi işte bu aşamada değerlendirilir.

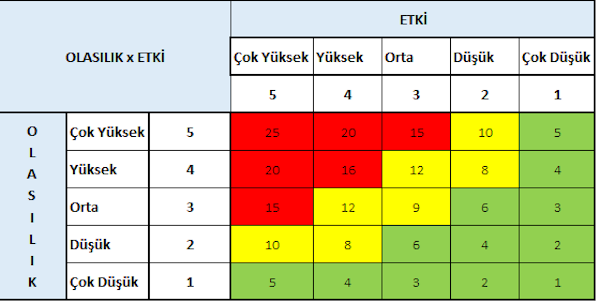

Burada farklı kurumlar ve metodolojiler farklı seviyelerde değerlendirme yaparlar. Bazı standartlar düşük, orta ve yüksek gibi 3 seviyede değerlendirme yaparken genel uygulama, çok düşük, düşük, orta, yüksek ve çok yüksek şeklinde 5 kademeden oluşmaktadır. Bu seviyelerden şunu kullanın, bu doğrudur diye bir ifade kullanmak uygun olmaz. Zira kurumun büyüklüğü, alanı, verinin kritikliği, siber güvenlik konusundaki farkındalık, tedbirler, insan kaynağı gibi çok sayıda unsur bu kararı etkileyecek kriterler içerir.

Tespit edilen her bir risk için Olasılık ve Etkisi belirlenmelidir. Yukarıda da ifade ettiğim gibi genel uygulama her iki başlık için de aşağıdaki tabloda göreceğiniz şekilde 5 aşamada değerlendirilmesidir. Her bir risk için tek tek olasılık ve etki değerleri belirlenip bunlar çarpılarak risk derecesi elde edilir.

Risk Derecesi = Olasılık X Etki

Bu adımda ortaya çıkan risk dereceleri farklı şekillerden adlandırılabilir. Kimileri bu yeşil, sarı ve kırmızı alanları Düşük, Orta ve Yüksek diye adlandırırken kimileri de Önemsiz, Kabul Edilebilir ve Kabul Edilemez gibi isimleri verebilirler.

Risk derecesini farklı kurumlar genellikle 3 kategoride ele alırken kimileri çok yüksek etki ve olasılığı olan riskleri yani;

Olasılığı 5 X Etkisi 5 = Risk Derecesi 25

Olan riskleri TOLERE EDİLEMEZ diye tümüyle ayrı şekilde kategorize edebilirler. Bu değerlendirme kapsama, yönteme ve metodolojiye göre değişkenlik gösterebilir.

Dördüncü Adım: Kontrol Adımı

Yukarıdaki 3 adımda ortaya çıkardığımız ve risk derecesini belirlediğimiz risklerimiz için kontrolleri bu adımda belirliyoruz.

Kontrol derken, adı üzerinde o riskin gerçekleşmemesini sağlayacak her türlü aksiyondan bahsediyoruz. Potansiyel risklerin gerçekleşmemesi, bunlara engel olmak, eğer hiçbir şekilde tümüyle engel olamıyorsak bile riskin ihtimalini azaltmak amacıyla alınacak her türlü tedbir bu başlık altında ele alınmalı. Burada her bir riskin tek tek incelenmesi ve ilgili ekiplerce değerlendirilerek kontrollerin üretilmesi bu çalışmanın en kritik adımlarından birini oluşturuyor.

Kontrollere birkaç örneğin aşağıdaki gibi verebiliriz:

- Transfer ya da saklama aşamasında veri

- Anti virüs uygulamaları ötesinde, anti-malware, anti-phisting gibi özel uygulamaların da kurulması, kullanılması,

- Firewall düzenlemeleri, kuralları, tedbirleri,

- Düzenli şifre değiştirme ve güvenli şifre,

- Ve bence hepsinden çok daha önemlisi; Eğitim, eğitim, eğitim…

Beşinci Adım: İzleme, Değerlendirme ve Raporlama

Yukarıda kısaca üzerinden geçtiğimiz bu çalışmalar gerçekten ciddi bilgi, emek, efor ve analiz gerektiriyor. Tüm bu çalışmaları yaptık ve Siber Güvenlik Risk Değerlendirme çalışmamızı tamamladık. Peki, şimdi ne olacak?

Öncelikle tüm tespit edilen riskler, risk değerlendirmeleri, risklerin kategorileri ve alınan/alınması planlanan kontroller gibi detayların yer aldığı bir raporlama gerçekleştirilmeli. Hazırlanan rapor üst yönetime iletilerek, yönetimin bütçe, yatırım, politika ve prosedür gibi alanlarda vereceği kararlar için girdi olarak kullanılmalı.

Bu çalışma ile aynı zamanda kritik verilerinizin nerelerde olduğu, kimler tarafından kullanıldığı, hangi riskleri taşıdığı, nasıl ve nerede işlendiği gibi genel bir operasyon ve güvenlik haritası çıkarmış oldunuz. Bu haritayı gerek Bilgi Teknolojileri içinde yürütülen projelerde veya büyük kapsamlı çalışmalarda ve gerekse iş birimleri tarafından alınacak kritik kararlarda kullanabilirsiniz, kullanmalısınız.

Dolandırıcılar gün geçmiyor ki yeni bir yöntemle, yeni bir taktikle karşımıza çıkmasın. Her geçen gün siber saldırılar konusunda yeni yöntemlerin, yeni tekniklerin üretildiği günümüzde, gerçekleştirdiğimiz Risk Analiz çalışmasının da bir döngü içinde kendini yenilemesi beklenir. Belirli periyotlarda gerçekleştirilecek her döngüde yeni tekniklerin ele alınması ve bunlar için kontrollerin belirlenmesi ve bu bağlamda güvenliğin arttırılması hedeflenmelidir.

Sürecin birkaç kez işletilmesinden sonra olgunluk ve farkındalık daha da artacak ve bir süre sonra siber güvenlik risk analiz çalışmanızın çok daha iyi ve olgun bir noktaya geldiğini göreceksiniz. Tabii bu süreçte ihtiyaçlar ve teknolojik gelişmeler doğrultusunda eğer ihtiyaç varsa Siber güvenlik risk değerlendirme sürecinizin de iyileştirilmesini göz ardı etmemelisiniz.

Yukarıdaki yöntemin kurumlarınızda uygulanarak daha güvenli ve sağlıklı çalışma ortamları yaratmak adına şimdi sıra sizlerde. Şimdiden başarılar…